Cyber Security Advisory

Blog

Aus Risiken werden Roadmaps: Ideen, Methoden und Tools, die Ihre Organisation messbar widerstandsfähiger machen. Für Security, die Fortschritt ermöglicht.

In den letzten Wochen tauchte in Incident‑Response‑Berichten immer wieder eine ASPX‑Datei namens UpdateChecker.aspx auf. Der Name spielt im Grunde keine Rolle – morgen kann er StatusReport.aspx oder healthcheck.ashx heißen. Entscheidend ist, dass der Schadcode stark obfuskiert ist. Dieser Beitrag erklärt, was Obfuskation bedeutet, welche Techniken Angreifer einsetzen und wie Unternehmen die Tarnung enttarnen können, bevor Schaden entsteht.

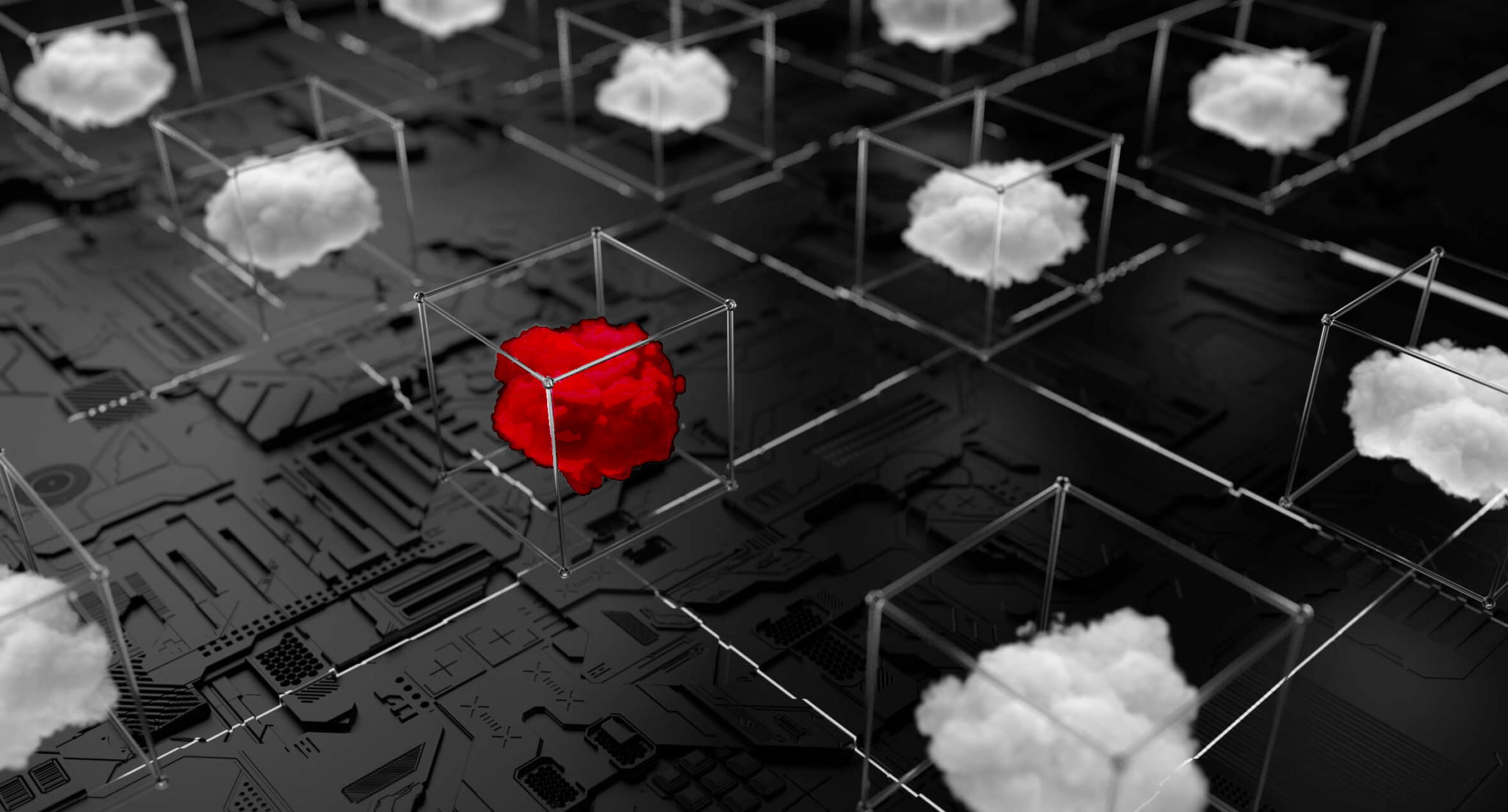

Was steckt dahinter und warum sind selbst große Organisationen hilflos? Worum geht’s eigentlich? Aktuell sorgen zwei neu entdeckte Schwachstellen in Microsoft SharePoint für Schlagzeilen. Diese Lücken werden als „Zero-Day-Exploits“ bezeichnet. Sicherheitslücken, für die zum Zeitpunkt der Entdeckung noch keine Updates oder Patches existieren. Sie heißen: CVE-2025-53770 CVE-2025-53771 Diese Schwachstellen ermöglichen es Angreifern, unerlaubten Zugriff auf Server und sensible Daten zu erhalten, und zwar ganz ohne Passwörter oder Zugangsdaten. Das macht sie besonders gefährlich. Was genau ist der technische Fehler (einfach erklärt)? Im Grunde basieren diese beiden Schwachstellen darauf, wie SharePoint Daten bei der Anmeldung verarbeitet: CVE-2025-53770 erlaubt es Angreifern, bösartigen Code direkt auf dem SharePoint-Server auszuführen („Remote Code Execution“, kurz RCE). Einfach ausgedrückt: Hacker können über das Internet Befehle auf Servern ausführen, die diese normalerweise nie erlauben würden. CVE-2025-53771 ermöglicht es, Sicherheitsmaßnahmen zu umgehen („Security Feature Bypass“). Einfach ausgedrückt: SharePoint merkt nicht, dass etwas Ungewöhnliches passiert – ähnlich einer Alarmanlage, die zwar aktiviert ist, aber den Dieb einfach nicht erkennt. Beide Fehler kombiniert erlauben Angreifern, vollständig die Kontrolle über Server zu übernehmen. Wie werden diese Lücken ausgenutzt? Die Angreifer nutzen vor allem die Webseite zur Anmeldung (Login) von SharePoint. Dort schleusen sie manipulierte Anfragen („Requests“) ein. Diese täuschen dem Server vor, sie seien harmlos – in Wahrheit versteckt sich darin Schadcode. Die Hacker: Schicken eine manipulierte Anfrage, die aussieht wie eine normale Login-Anfrage. Nutzen den Fehler, der dem Server sagt: „Alles okay hier, führe diesen Code aus!“. Bekommen dadurch Zugang zu geheimen Daten oder Admin-Rechten – ohne Passwort. Welche Organisationen wurden angegriffen – und warum? Von diesem Exploit waren bereits mehr als 400 Unternehmen und Behörden weltweit betroffen – darunter auch besonders sensible Einrichtungen wie die US National Nuclear Security Administration (NNSA), verantwortlich für die Sicherheit amerikanischer Atomwaffen. Die Hacker hatten es vor allem auf staatliche Institutionen, Forschungseinrichtungen, IT-Dienstleister und andere Organisationen abgesehen, die besonders sensible oder strategisch wertvolle Informationen speichern. Was waren die Folgen und welche Daten konnten gestohlen werden? Über die kompromittierten SharePoint-Systeme konnten Angreifer unter anderem folgende sensible Informationen abgreifen: Interne Dokumente (Verträge, Strategiepläne, Geschäftsgeheimnisse) Nukleare und sicherheitsrelevante Daten (etwa Pläne für Sicherheitsverfahren) Persönliche Mitarbeiterdaten (Zugangsdaten, Identitäten von Angestellten) Auch wenn das Ausmaß des Schadens aktuell noch ermittelt wird, ist klar:Der Zugriff auf solche hochsensiblen Informationen stellt ein enormes Sicherheitsrisiko dar, das von Industriespionage bis hin zu Bedrohungen für nationale Sicherheit reicht. Wie hoch sind die Schäden und der Aufwand? Die Schäden solcher Vorfälle gehen schnell in die Millionenhöhe. Allein die unmittelbaren Folgen, etwa forensische Untersuchungen, Wiederherstellung kompromittierter Systeme und der Austausch von Authentifizierungsschlüsseln, verursachen erhebliche Kosten. Schätzungen für ähnliche Fälle liegen schnell im Bereich von mehreren Millionen Euro pro betroffenem Unternehmen. Dazu kommen indirekte Folgen wie: Verlust von Vertrauen bei Kunden und Partnern Langfristige Imageschäden Potenzielle Strafen durch Datenschutzbehörden Warum konnten große Organisationen wie die US-Nuklearbehörde nichts dagegen tun? Bei Zero-Day-Lücken liegt das Problem in ihrer Natur: Niemand weiß vorher, dass sie existieren. Selbst große Organisationen sind hier verwundbar, weil: Keine Schutzmaßnahmen vorhanden sind. Updates zum Schließen der Lücken fehlen. Angriffe sehr schnell passieren (innerhalb von Stunden nach Entdeckung). Das Überraschungsmoment gibt den Angreifern enorme Vorteile, egal wie gut geschützt Organisationen normalerweise sind. Wie kann man sich davor schützen (und was tun die Betroffenen jetzt)? Obwohl Zero-Day-Lücken oft plötzlich kommen, gibt es Möglichkeiten, zumindest den Schaden zu begrenzen: Updates sofort installieren, sobald verfügbar. (Microsoft liefert inzwischen Patches.) Login-Systeme und Web-Zugänge einschränken: Zugang von außen nur für vertrauenswürdige Netzwerke erlauben. Zusätzliche Sicherheitsstufen aktivieren, etwa Zwei-Faktor-Authentifizierung (2FA). SharePoint-Systeme vorübergehend offline nehmen, wenn Gefahr erkannt wurde. Betroffene Organisationen handeln jetzt wie folgt: Prüfen Server auf ungewöhnliche Aktivitäten. Trennen eventuell infizierte Systeme vom Netz. Tauschen Sicherheitsschlüssel und Passwörter aus. Erstellen detaillierte Analysen, um herauszufinden, welche Daten kompromittiert wurden. Warum passiert sowas überhaupt? Software wie SharePoint besteht aus Millionen Zeilen Programmcode. Je komplexer Software ist, desto wahrscheinlicher schleichen sich Fehler ein – selbst Microsoft übersieht manchmal Sicherheitslücken. Dazu kommt: Kriminelle suchen gezielt nach Schwachstellen, weil diese wertvoll sind – für Datendiebstahl, Erpressung oder Industriespionage. Fazit – Wie sicher sind wir? Zero-Day-Angriffe können jeden treffen – von kleinen Unternehmen bis zu großen Behörden. Entscheidend ist: Schnelle Reaktion: Je schneller eine Organisation reagiert, desto geringer ist der Schaden. Proaktive Vorsorge: Systeme regelmäßig aktualisieren und absichern, um das Risiko zu reduzieren. Bewusstsein schaffen: Jeder Nutzer sollte verdächtige Aktivitäten sofort melden, denn Aufmerksamkeit ist oft der beste Schutz. Weiterführende Links und Quellen: Microsoft Sicherheitsinformationen (MSRC)

Die Richtlinie über die Netz- und Informationssicherheit 2 (NIS2), die am 27.12.2022 als EU-Richtlinie beschlossen und bis Oktober 2024 in nationales Recht umgesetzt werden musste, stellt einen bedeutenden Wandel im Cybersicherheitskonzept der Europäischen Union dar. Aufbauend auf der ursprünglichen NIS-Richtlinie führt NIS2 strengere Sicherheitsmaßnahmen, kürzere Fristen für die Meldung von Vorfällen und einen stärkeren Fokus auf die Sicherheit der Lieferkette ein. Organisationen, die die Anforderungen nicht erfüllen, können nun mit Geldstrafen von bis zu 10 Millionen Euro oder 2 % ihres weltweiten Umsatzes belegt werden, je nachdem, welcher Betrag höher ist.

Der Global Cyber Resilience Report 2024 von Cohesity bietet wichtige Einblicke in den Stand der Cyber-Resilienz von Organisationen weltweit. Basierend auf einer Umfrage unter mehr als 3.100 IT- und Security-Entscheidern in acht Ländern, darunter die USA, Großbritannien und Deutschland, zeigt der Bericht erhebliche Unterschiede zwischen der Wahrnehmung von Organisationen hinsichtlich ihrer Fähigkeit, auf Cyber-Bedrohungen zu reagieren, und ihren tatsächlichen Fähigkeiten auf.

In diesem Beitrag gehen wir auf einige der häufigsten Fragen ein, die wir zur IT-Sicherheit erhalten. Vom Verständnis der Bedeutung der Einbeziehung von Sicherheitsmaßnahmen während des Anforderungsmanagements bis hin zum Auf-dem-Laufenden-Bleiben bei den neuesten Sicherheitstrends. Wir werden auch die entscheidende Rolle der Sicherheit im Entwicklungsprozess untersuchen und Einblicke in die Sicherung älterer Systeme und die Implementierung kontinuierlicher interner Kontrollen bieten.

10 wesentliche Maßnahmen zur Stärkung Ihrer IT-Abwehr In der Welt der sich ständig erweiternden digitalen Horizonte ist Sicherheit nicht nur ein nettes Extra, sondern eine absolute Notwendigkeit. Da Cyberangriffe überall lauern, erfordert der Schutz Ihrer IT-Infrastruktur strenge Sicherheitsprotokolle. Schnallen Sie sich also an, während wir Sie auf eine Spritztour mitnehmen und 10 wichtige IT-Sicherheitsverfahren und -aufgaben erkunden, die Sie übernehmen sollten. Unter den verschiedenen verfügbaren Sicherheitsrahmenwerken konzentrieren wir uns auf die Kernfunktionen des Rahmenwerks des National Institute of Standards and Technology (NIST): Identifizieren, Schützen, Erkennen, Reagieren und Wiederherstellen. Lassen Sie uns eintauchen und 10 wesentliche Maßnahmen zur Stärkung Ihrer IT-Abwehr aufdecken.

Die meisten Produkte, die Sie kaufen, sind auf Netzwerk- und Endpunktsicherheit ausgerichtet. Diese sind nicht sehr wirksam gegen Schwachstellen in Webanwendungen. In diesem Beitrag beleuchten wir daher die häufigsten Probleme, die wir bei unserer Arbeit sehen, von schwachen Netzwerken bis hin zur Benutzeraufzählung. Das Verständnis dieser Herausforderungen ist nicht nur für IT-Experten wichtig, sondern auch für Einzelpersonen und Organisationen, die ihre Sicherheitslage in einer zunehmend vernetzten Welt verbessern möchten. Schlechte Passwörter Wenn Sie eine Anwendung verwenden, werden Sie als Erstes auf eine Art Authentifizierung stoßen. Dies ist normalerweise eine Kombination aus Benutzername und Passwort. Und natürlich unterscheiden sich die Anforderungen von Site zu Site stark. Es ist recht üblich, dass Groß- und Kleinbuchstaben sowie möglicherweise einige Zahlen und Sonderzeichen erforderlich sind. Die Länge ist ebenfalls ein wichtiger Faktor. Eine gute Richtlinie ist, das Passwort lang genug zu halten, um Brute-Force-Angriffe zu verhindern, und komplex genug, damit es nicht in einem Wörterbuch auftaucht. Eine gute, empfohlene Länge ist MINDESTENS 10 Zeichen. Vorzugsweise viel mehr. Wir sind auf zahlreiche Anwendungen gestoßen, bei denen die einzige Anforderung eine Länge von sechs Zeichen war. Ein Passwort wie „111111“ wäre also vollkommen akzeptabel. Selbst ein einfacher Computer würde eine kurze Zeit brauchen, um einen Hash dieses Passworts zu knacken. Ganz zu schweigen davon, dass es wahrscheinlich in einem Wörterbuch steht, sodass auch Brute-Force-Angriffe durchaus möglich wären. Weitere Informationen dazu, wie Passwörter geknackt werden, finden Sie hier. Fehlende starke SSL-Implementierung SSL Labs ist ein praktisches Tool zur Bewertung des aktuellen Status der SSL-Implementierung. Es ist schnell, einfach zu verwenden und umfassend. Es gibt auch das Tool SSL Checker, eine vereinfachte Version, die für Laien leichter zu verstehen ist. Es bietet außerdem die zusätzliche Möglichkeit, SSL-Sicherheitsheader zu überprüfen. Wir werden jetzt nicht auf alle Details zur SSL/TLS-Implementierung eingehen, das würde mindestens mehrere weitere Seiten in diesem Beitrag erfordern. Wir müssen also mit einem separaten Beitrag darüber zurückkommen. Wenn Sie jetzt mehr wissen möchten, gibt es ein weiteres praktisches Tool. Sie nennen es Google; wir glauben, dass es langsam ankommt! Oder kontaktieren Sie uns einfach und wir sorgen dafür, dass Sie die richtigen Informationen erhalten. Benutzeraufzählung Es gibt mehrere gängige Möglichkeiten, mit denen Anwendungen gültige Benutzer aufzählen können. Eine der gängigsten und einfachsten Möglichkeiten ist die Anmeldefunktion. Ein Beispiel: Sie melden sich bei einer Anwendung an. Wenn Sie den richtigen Namen eingeben, aber das Passwort verwechseln, lautet die Antwort „Das Passwort ist falsch“. Dies ist ein Hinweis darauf, dass der Benutzer ein gültiger Benutzer ist. Wenn Sie einen anderen Benutzernamen (der nicht gültig ist) ausprobieren und die Antwort „Kein gültiger Benutzer“ lautet, können Sie nun leicht feststellen, dass der erste Benutzer tatsächlich ein gültiger Benutzer war. Für einen Angreifer wäre dies eine gute Gelegenheit, Benutzer der Anwendung mit Brute Force anzugreifen. Denn die Anwendung wird antworten und Sie darüber informieren, ob der Benutzer gültig ist oder nicht. XSS/HTML/SQL-Injection Das größte Problem der Jahre 2017 und 2018 waren Injections verschiedener Art. Was kann also injiziert werden? SQL-Abfragen, Betriebssystembefehle, HTML-Inhalte, ganze Seiten mit Inhalten und Skripten. Wo kann man das injizieren? Überall dort, wo eine Benutzereingabe erforderlich ist oder Benutzer Daten ändern können, z. B. in einem Textfeld, einem Benutzernamen-/Passwortfeld, Suchfunktionen, Feedback- und Kommentarfeldern, URLs usw. Uneingeschränkter Dateiupload Hochgeladene Dateien können schwerwiegende Auswirkungen auf die Anwendung sowie das Dateisystem haben. Es ist oft zu beobachten, dass es keine Filter dafür gibt, welche Arten von Dateierweiterungen hochgeladen werden können. Wenn nur ein oder zwei Dateitypen benötigt werden, sollten alle anderen auf der schwarzen Liste stehen. Stellen Sie sich eine in PHP geschriebene Anwendung vor, bei der der Benutzer ein Profilbild hochladen kann. Sie würden annehmen, dass diese Funktion nur das Hochladen von Bilddateien (JPG und PNG) zulässt. Aber auch andere Dateiformate dürfen hochgeladen werden. Da wir es in diesem Fall mit PHP zu tun haben (und PHP direkt mit dem Betriebssystem interagieren kann), laden wir einen lustigen PHP-Code hoch, der uns eine direkte Kommunikation mit dem Dateisystem des Servers selbst ermöglicht. Dies kann zu noch fantastischeren Dingen führen, wie z. B. der Gefährdung von Informationen und möglicherweise auch zu einem weiteren Eindringen in das Netzwerk. Defekte Zugriffskontrollen (Sicherheit durch Verschleierung) Dies geschieht, wenn nicht die richtigen Prüfungen für die gesamte Sitemap durchgeführt werden. Dadurch kann ein Benutzer auf Informationen zugreifen, die seine Benutzerberechtigungen nicht zulassen sollten (oder die völlig ohne Authentifizierung sind). Stellen Sie sich vor, Sie durchsuchen Ihre Zeiterfassungsanwendung mit Ihrem Konto mit niedrigen Berechtigungen. Das Einzige, was Sie davon abhält, Ihren eigenen Zeitbericht zu genehmigen, sind im Grunde kosmetische Dinge. Die Genehmigungsschaltfläche ist für Ihr Konto nicht sichtbar, sondern nur für die Administratoren der Anwendung. Wenn Sie die Anforderungsdaten kennen würden, könnten Sie den Zeitbericht tatsächlich selbst genehmigen. In dieser Anwendung haben Sie und Ihr Unternehmen einige interne Dokumente gespeichert, die vertrauliche Informationen enthalten. Sie greifen auf eines der PDFs zu und laden es authentifiziert herunter. Wenn Sie sich von der Anwendung abmelden und dann dieselbe URL für dieses Dokument aufrufen und die Datei zugänglich ist, wäre dies erneut ein Beweis für fehlerhafte Zugriffskontrollen. Schwache Benutzer-/Gruppensegmentierung (Least Privilege Practice) Es wäre schön, in einer Welt zu leben, in der alle gleich sind. Aber wenn es um IT geht, ist dies ein absolutes No-Go, aber dennoch eine sehr gängige Sache. Alle Konten einer Anwendung oder eines Netzwerks haben die gleichen Berechtigungen, was Chaos mit sich bringt, insbesondere wenn diese Anmeldeinformationen von einem Angreifer kompromittiert werden. Dies bedeutet mehr oder weniger, dem Angreifer die Schlüssel zum Königreich zu geben, und wird allgemein als „schlechte Idee“ bezeichnet. Hier muss gefragt werden, ob Janice aus der Buchhaltung tatsächlich Zugriff auf die streng geheimen Dokumente benötigt, die für Leann und Kurt bestimmt sind? Benutzerrollen sollten nach dem Prinzip der geringsten Privilegien zugewiesen werden. Was Sie nicht wissen müssen, sollten Sie einfach nicht wissen oder keinen Zugriff darauf haben. Schlechtes Patch-Management / End-of-Life-Management Ein gutes Beispiel für dieses Problem ist der WannaCry/EternalBlue-Ausbruch am 12. Mai 2017. Infrastrukturen auf der ganzen Welt waren von dieser Sicherheitslücke betroffen, die Server und Computer von Unternehmen unterschiedlicher Größe wurden mit einem Cryptolocker infiziert. Laut IBM X-Force wurde in 150 Ländern allein durch den WannaCry-Vorfall ein Gesamtschaden von über 8 Milliarden Dollar gemeldet. Ich denke, das spricht für sich: Wenn Sie Ihre eigenen Daten und Server verwalten, können Sie kontrollieren, wann und was Sie patchen. Bei einem Drittanbieter haben Sie keine Ahnung, was er tut. Deshalb ist dies eine gute Frage an jeden Drittanbieter, den Sie in Betracht ziehen. Schwache Netzwerk-/Datenbanksegmentierung Wir hatten Fälle, in denen uns gesagt wurde, dass das Netzwerk oder die Datenbank richtig segmentiert ist, zumindest laut den Leuten, mit denen wir gesprochen haben. Als wir uns später bei ihnen meldeten, haben wir bewiesen, dass dies nicht der Fall ist. Anwendungen, bei denen die Vorproduktionsversion und die Produktionsversion auf demselben Server gespeichert sind wie die „richtig segmentierte“ Datenbank. Die tatsächliche Segmentierung der Datenbank bestand tatsächlich nur darin, dass es sich um zwei separate Zweige in derselben Datenbank handelte. Das bedeutete, dass die in der Vorproduktionsanwendung gefundene SQL-Injection auch zu einer vollständigen Kompromittierung der Produktionsdatenbank führte. Dies wurde auch bei Multi-Tenant-Systemen beobachtet, bei denen die Daten mehrerer Unternehmen alle in derselben Datenbank gespeichert sind.

In der heutigen digitalen Welt ist es zunehmend wichtig sicherzustellen, dass die aggregierten Informationen Ihres Unternehmens nicht von anderen gefunden und gestohlen werden können. Daher sollten Sie kontinuierlich an einer besseren Sicherheit arbeiten, indem Sie Tests durchführen, um herauszufinden, ob es Schwachstellen gibt. Wir wissen, dass Informationssicherheit schwierig sein kann. In diesem Artikel erkläre ich daher den Unterschied zwischen Schwachstellenscans und Penetrationstests. Ich hoffe, dass Sie dadurch ein besseres Verständnis der Tests und ihrer Bedeutung für Ihr Unternehmen erhalten.

In der IT-Welt werden verschiedene Methoden und Standards verwendet, um eine Grundlage für sichere Betriebspraktiken zu schaffen. Dabei geht es nicht nur um IT-Infrastruktur und Software, sondern auch um die beteiligten Menschen. Bei unserer täglichen Arbeit stoßen wir auf Tests, bei denen unseren Kunden sichere Routinen für Patch-Management, Codierung und Tests fehlen und sie die möglichen Risiken einfach nicht verstehen. Es ist unsere Aufgabe, ihnen zu helfen. Sie zu schulen, wo und wann sie es brauchen. Wir als Sicherheitsexperten müssen uns selbst um die Sicherheit kümmern, damit sie wiederum wissen, dass wir uns um ihre kümmern.

Es wird immer üblicher, SaaS-Lösungen (Software as a Service) zu verwenden, vor allem, weil sie kostengünstig und einfach zu verwenden sind, da Betrieb und Wartung vom Anbieter übernommen werden. Außerdem können sie eine hohe Sicherheit bieten, da Dinge schiefgehen können, wenn Sie nicht vorsichtig sind und vor dem Kauf die Sicherheit gewährleisten. Zu viele Leute kaufen eine SaaS-Lösung mit der gleichen Einstellung wie beim Autokauf: Sie erwarten, dass die Person, die das Auto gebaut hat, dafür gesorgt hat, dass es sicher und intakt ist. 3 wichtige Dinge, die Sie vor dem Kauf einer SaaS-Lösung bedenken sollten 1. Verteilung der Verantwortlichkeiten Finden Sie zunächst heraus, wer für was verantwortlich ist, um einen guten Überblick über die Lösung zu erhalten. Cloud hat viele verschiedene Modelle: Private Cloud, wo Sie Ihre eigene Umgebung einrichten, Ihre eigenen Maschinen betreiben und verwalten. Infrastructure as a Service, wo Sie als Kunde für bestimmte Teile verantwortlich sind und der Anbieter für bestimmte Teile. Dann gibt es „Platform as a Service“, wo der Anbieter den Großteil übernimmt, und „Software as a Service“, über das wir in diesem Artikel sprechen. Es liegt in Ihrer Verantwortung, sicherzustellen, dass Sie ein Produkt kaufen, das die Sicherheitsklassifizierung der Daten verarbeiten kann, die die Lösung verarbeiten wird. Wie beim Autokauf ist Volvo dafür verantwortlich, dass Sie das Auto sicher fahren können und dass es nicht verunfallt. Sollten Sie jedoch einen Unfall haben und verletzt werden, ist das Ihr Problem. 2. Anforderungen Bei der Bewertung von Lieferanten und während des Kaufs ist es wichtig, dass Sie die Sicherheitsanforderungen klar kennen, damit Sie sicherstellen können, dass Ihre Daten bei dem von Ihnen ausgewählten Anbieter absolut sicher sind. Was eine Anforderungserklärung enthalten sollte, ist individuell. Beginnen Sie beim Erstellen Ihrer Anforderungserklärung immer damit, welche Art von Daten Sie in der Lösung haben. Wenn Sie beispielsweise Kreditkarteninformationen haben, muss die Lösung PCI DSS verarbeiten können, und wenn Sie personenbezogene Daten haben, muss die Lösung der DSGVO entsprechen. Auch wenn die Anforderungen individuell sind, stellt die überwiegende Mehrheit normalerweise sicher, dass Penetrationstests durchgeführt werden. Etwas, das normalerweise vom Lieferanten erledigt wird. Ein Tipp ist, sicherzustellen, dass der Lieferant einen Pen-Tester von einer unabhängigen Partei hinzuzieht. Um besonders sicher zu sein, sollten Sie beim Kauf einer Lösung auch verpflichtet sein, Ihre eigenen unabhängigen Tester einzusetzen, was fast immer in Ordnung ist. Am Ende dieses Artikels finden Sie eine Liste der wichtigsten allgemeinen Dinge, die Sie in eine Sicherheitserklärung aufnehmen sollten. Die Lieferanten stehen der Einbeziehung eines externen Partners und der Bezahlung der Sicherheitstests normalerweise sehr positiv gegenüber, aber ich denke, Sie sollten sicherstellen, dass der Lieferant diese Kosten übernimmt. Schließlich sind Sie der Kunde und werden für das Produkt bezahlen. Es ist, als würden Sie ein Auto kaufen und es dann in eine Werkstatt bringen, um zu überprüfen, ob es sicher ist. Das tun Sie nicht. Je nach SaaS-Lösung können Sie benutzerdefinierte Konfigurationen und Integrationen vornehmen. In diesem Fall führen Sie die Tests auf eigene Kosten durch. Meistens ist es gut, Ihre Anforderungen während der Evaluierung/vor dem Kauf mit dem Lieferanten abzuklären, aber leider finden viele dies zu spät heraus. Dadurch landen Sie in einer Situation ohne benutzerdefinierte Datenanforderungen, was das Ganze komplexer macht. Erstens sollten Sie sich die Lösung ansehen, einschätzen, wie wichtig sie für Ihre Informationen ist, und prüfen, ob Sie etwas ändern müssen/können. Zweitens sollten Sie herausfinden, ob der Lieferant bereit ist, diese Änderungen vorzunehmen, was er normalerweise ist. Von dort aus entwickeln Sie eine Reihe von Anforderungen, die Sie gemeinsam durchgehen, wobei Sie sich ansehen, was heute vorhanden ist und was behoben werden muss. Die SaaS-Anbieter sind fast immer offen für Änderungen, aber Sie müssen verstehen, dass dies nicht über Nacht geschieht, sondern Zeit braucht. Wenn Sie ein Nein erhalten, müssen Sie einfach eine Entscheidung treffen, ob Sie mit dem Risiko leben oder sich nach einer neuen Plattform umsehen können. 3. Die Prozesse des Lieferanten in Bezug auf Sicherheit und Tests Bevor ein Kauf getätigt wird, ist es auch wichtig, herauszufinden, wie der Testprozess des Lieferanten aussieht und wie er mit Sicherheit umgeht. Sie möchten keinen Produktbesitzer haben, der andere Dinge als Sicherheit und deren Maßnahmen priorisiert. Finden Sie heraus, ob sie Sicherheitstests durchführen und wenn ja, welche Sicherheitstests sie durchführen. Finden Sie heraus, wie sie die Tests durchführen, wer die Tests durchführt, wie oft sie sie durchführen und wie der Prozess aussieht, um Schwachstellen zu beheben, falls sie auftreten. Fordern Sie ruhig Beweise an, um zu überprüfen, wie die Berichte aussehen und wie sie frühere Schwachstellen (falls vorhanden) behoben haben. Ihre Sicherheitsarbeit sollte Kontinuität aufweisen, Tests sollten nicht nur auf Anfrage oder alle drei Jahre durchgeführt werden. Zusammenfassung Da immer mehr Unternehmen auf verschiedene SaaS-Lösungen umsteigen, ist die Anbieterseite völlig explodiert. Unabhängig davon, ob Sie Ihre eigenen oder SaaS-Lösungen betreiben, ist es äußerst wichtig, sicherzustellen, dass die Anwendung, die Infrastruktur und die Daten ausreichend geschützt sind. Das Problem ist, dass wir oft erwarten, dass Sicherheit vorhanden ist, ohne dies beim Kauf zu überprüfen oder Anforderungen zu stellen, was im Falle eines Angriffs fatale Folgen haben kann. Wir haben daher eine Checkliste zusammengestellt, was Sie in der Kaufphase einer SaaS-Lösung in Ihre Anforderungen aufnehmen sollten. Die Checkliste finden Sie hier.

Im Zuge der Digitalisierung wird es immer wichtiger, dass Sie Ihre Informationen in einer sicheren und kontrollierten Umgebung aufbewahren, damit kein Unbefugter darauf zugreifen kann. Dies bedeutet wahrscheinlich, dass Sie sich mit dem Bereich Sicherheit und den Maßnahmen vertraut machen müssen, die Sie ergreifen müssen, um Eindringlinge zu verhindern. Dabei werden Sie sicherlich viele neue Wörter und Abkürzungen kennenlernen, die nicht ganz leicht zu verstehen sind. Daher haben wir ein Glossar der gebräuchlichsten und vielleicht kompliziertesten davon erstellt. Wir hoffen, es wird Ihnen helfen, die Konzepte und ihre Bedeutung zu verstehen.

Wenn wir über Sicherheit sprechen, wird das tatsächliche Risiko häufig übersehen oder nicht vollständig berechnet. Welches tatsächliche Risiko haben Sie als Unternehmen? Was ist für Sie wertvoll? Was möchten Sie nicht durchsickern lassen, offenlegen oder stehlen? In den meisten Fällen handelt es sich dabei um Informationen. Informationen sind unser wertvollstes Gut. Und da sie wertvoll sind, ist damit immer ein gewisses Risiko verbunden.

ABONNIEREN SIE UNSEREN NEWSLETTER

Und erhalten Sie regelmäßig Einblicke direkt in Ihr Postfach